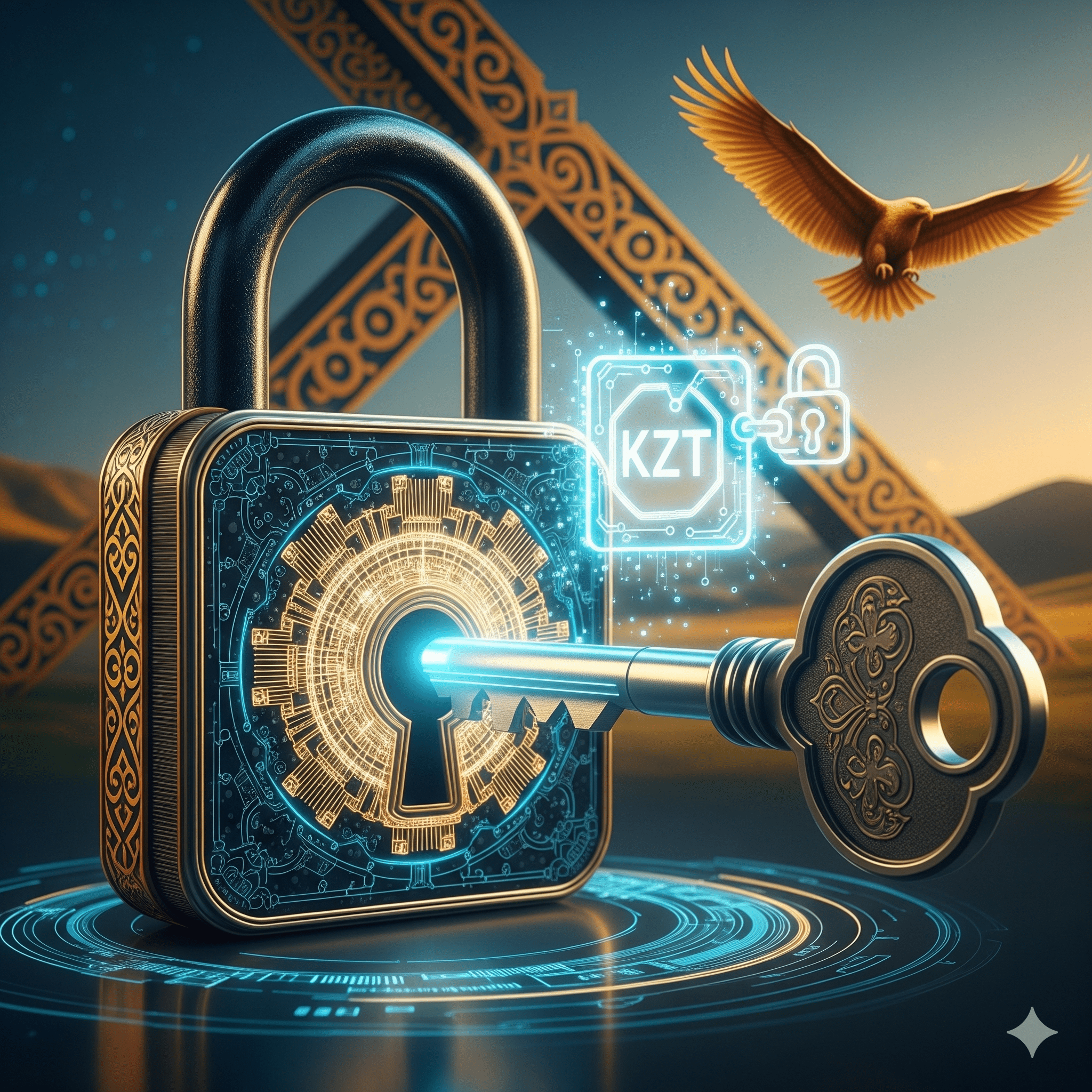

В эпоху цифровой трансформации Казахстана, когда государственные услуги переходят в онлайн-формат через eGov.kz, а банковские операции проводятся через мобильные приложения, понимание основ криптобезопасности становится жизненно важным. Приватные и публичные ключи — это не просто технические термины, а фундаментальная основа защиты ваших персональных данных, финансовых операций и цифровой идентичности. В этой статье мы разберем, как работает асимметричное шифрование, почему оно критически важно для безопасности в интернете, и как казахстанцы могут применять эти знания для защиты своих цифровых активов.

Что такое приватные и публичные ключи: основы асимметричной криптографии

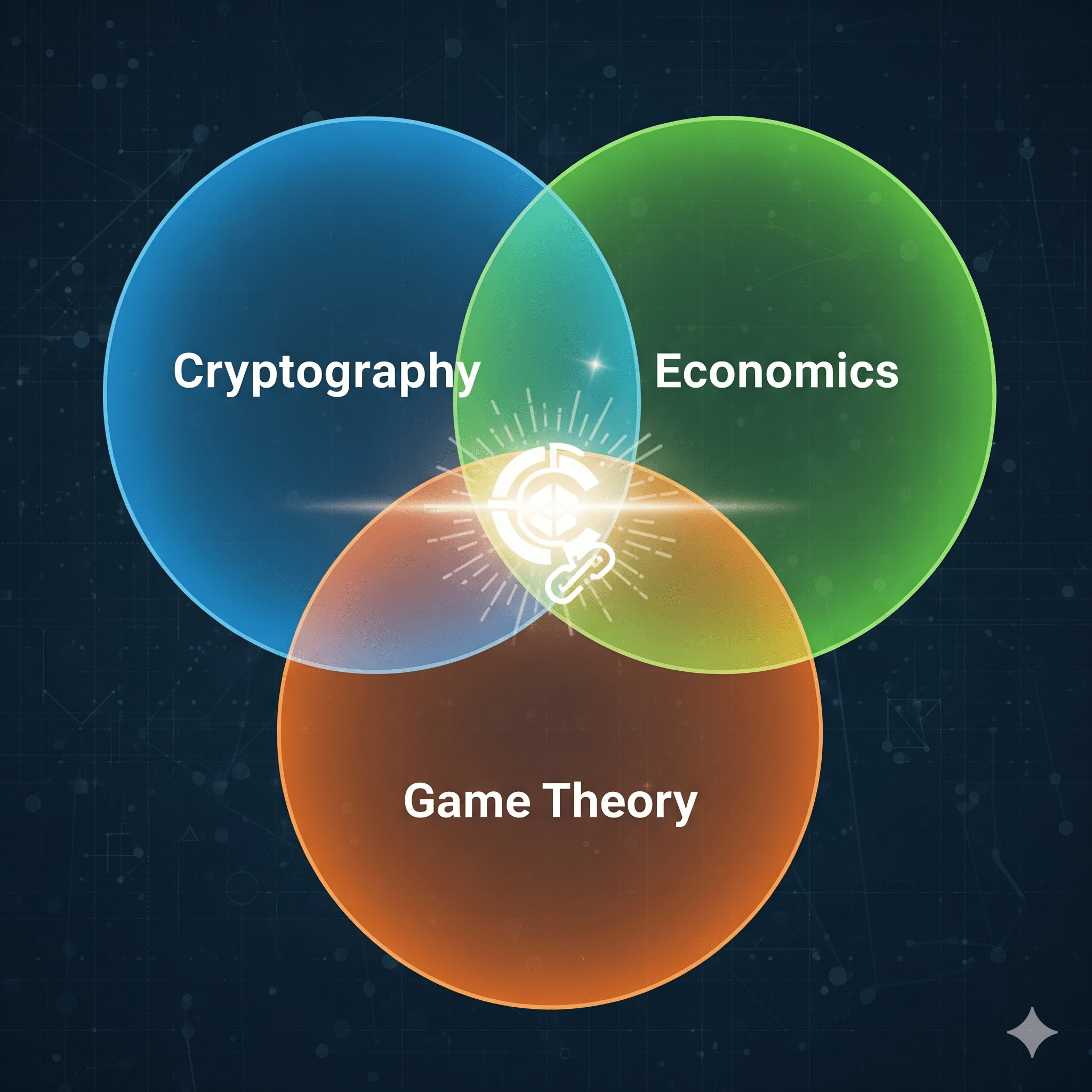

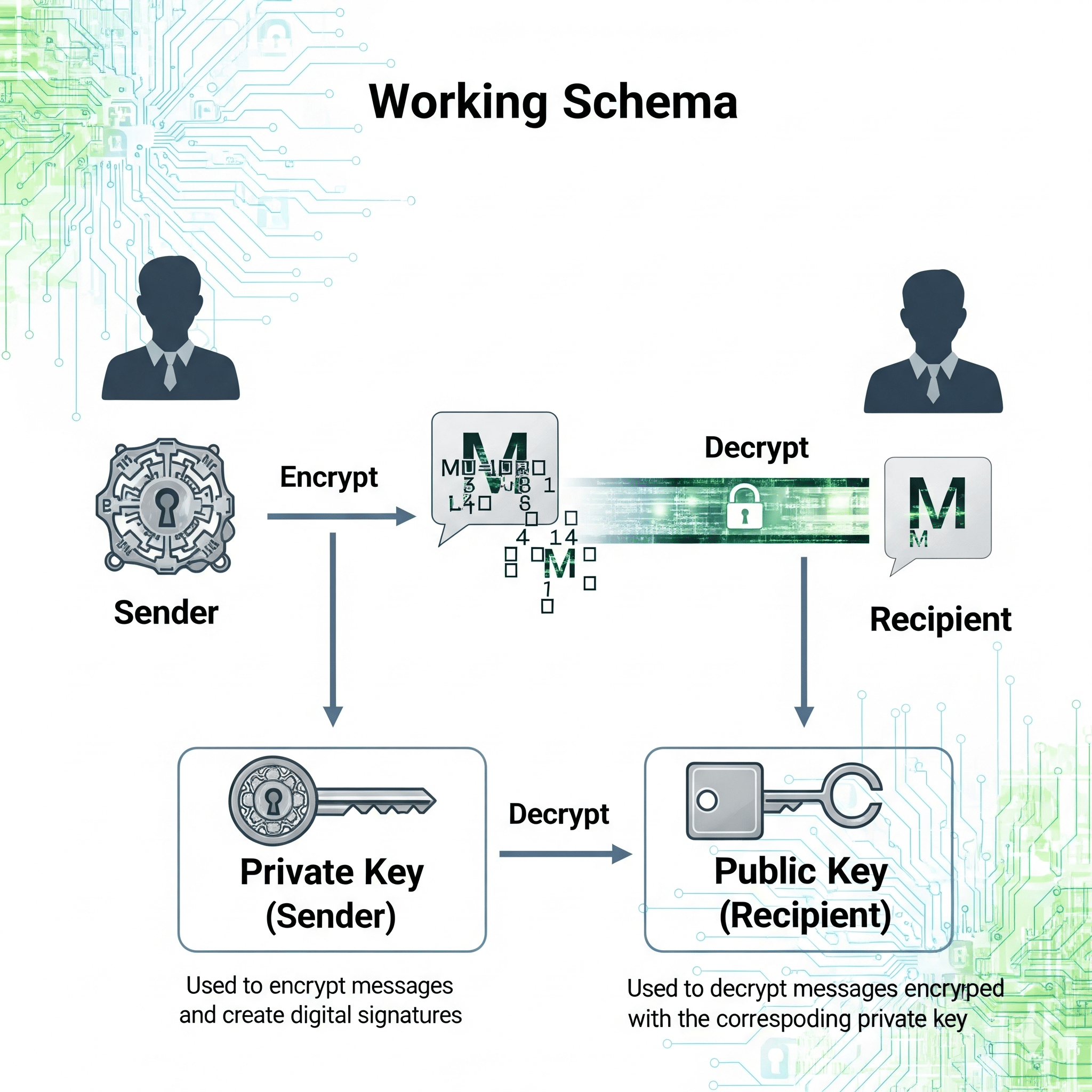

Асимметричное шифрование, также известное как криптография с открытым ключом, революционизировало цифровую безопасность в 1970-х годах. Система основана на математически связанной паре ключей: публичном (открытом) и приватном (закрытом). Эта технология решает фундаментальную проблему симметричного шифрования — необходимость безопасной передачи секретного ключа между сторонами.

Публичный ключ можно свободно распространять — его знание не компрометирует безопасность системы. Напротив, он используется для шифрования данных, которые может расшифровать только владелец соответствующего приватного ключа. Приватный ключ должен храниться в строжайшей тайне, поскольку его компрометация означает полную потерю безопасности всех связанных с ним данных.

Математические основы криптографических пар

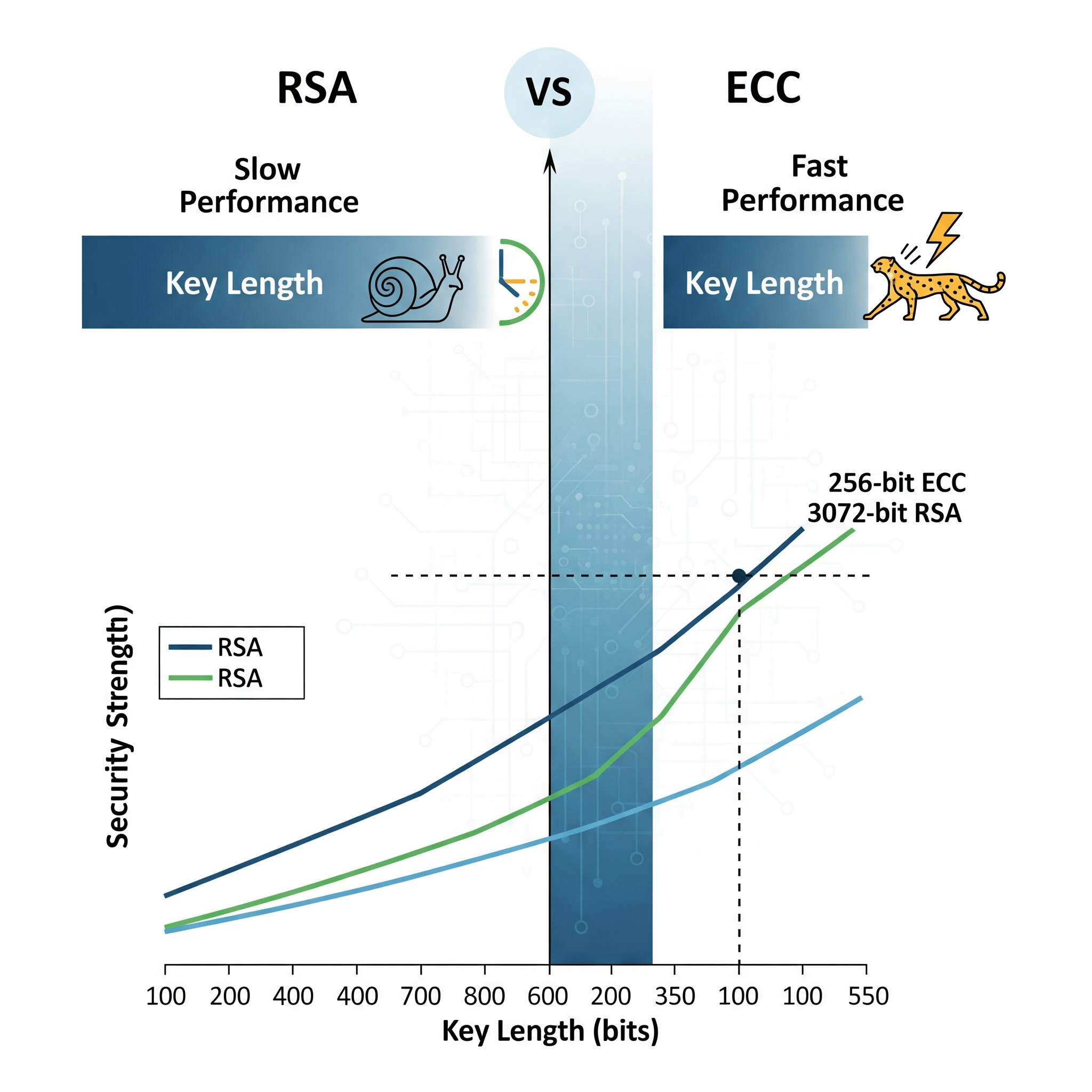

В основе асимметричного шифрования лежат сложные математические задачи, решение которых в одном направлении относительно просто, а в обратном — практически невозможно при современных вычислительных возможностях. Наиболее распространенные алгоритмы:

- RSA — основан на сложности факторизации больших составных чисел

- Elliptic Curve Cryptography (ECC) — использует математику эллиптических кривых

- Diffie-Hellman — базируется на задаче дискретного логарифма

Для создания 128-битного уровня безопасности RSA требует ключи длиной 3072 бита, в то время как ECC достигает того же уровня с ключами всего 256 бит, что делает его более эффективным для мобильных устройств.

Как работает процесс шифрования и расшифровки

Процесс асимметричного шифрования можно сравнить с почтовым ящиком, у которого есть щель для писем (публичный ключ) и личный ключ для извлечения корреспонденции (приватный ключ). Любой может опустить письмо в ящик, но прочитать его сможет только владелец приватного ключа.

Алгоритм шифрования сообщения

- Отправитель получает публичный ключ получателя

- Исходное сообщение преобразуется в числовой формат

- Применяется математическая функция шифрования с использованием публичного ключа

- Результат — зашифрованное сообщение, которое можно безопасно передавать

Важная особенность: даже зная алгоритм шифрования и публичный ключ, злоумышленник не может расшифровать сообщение без приватного ключа. Это обеспечивается односторонней математической функцией — «люком с секретом».

Процесс расшифровки

Получатель использует свой приватный ключ для применения обратной математической функции к зашифрованному сообщению. Только правильный приватный ключ может корректно выполнить эту операцию и восстановить исходный текст. Попытка использовать неправильный ключ приведет к получению бессмысленного набора символов.

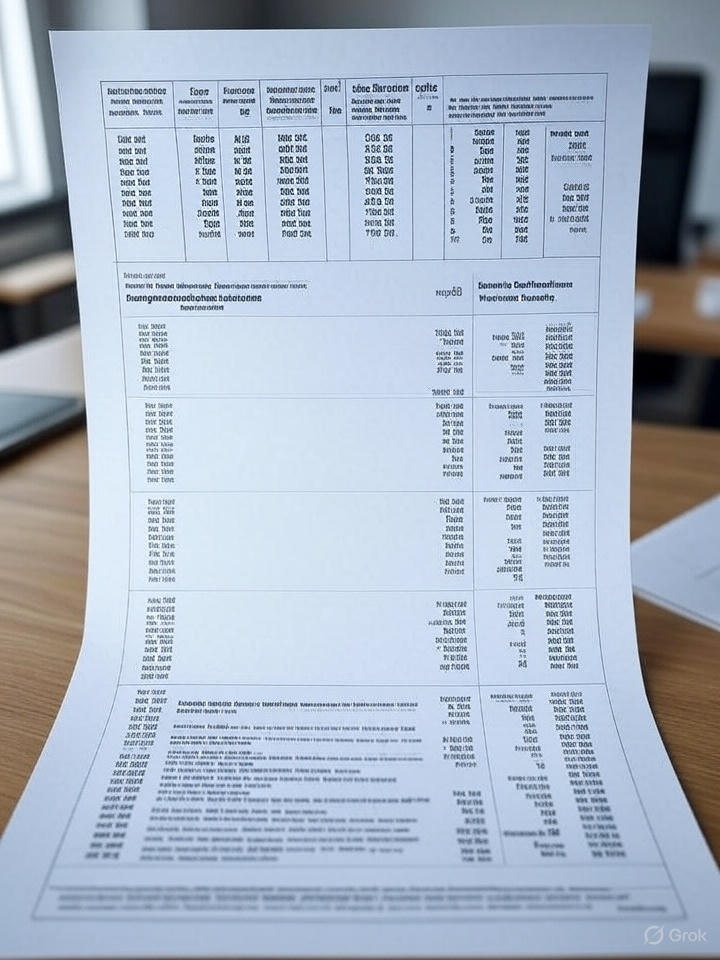

| Этап | Используемый ключ | Результат |

|---|---|---|

| Шифрование | Публичный ключ получателя | Защищенное сообщение |

| Расшифровка | Приватный ключ получателя | Исходный текст |

| Цифровая подпись | Приватный ключ отправителя | Подтверждение авторства |

| Проверка подписи | Публичный ключ отправителя | Верификация подлинности |

Цифровые подписи: доказательство подлинности в цифровом мире

Цифровая подпись решает вторую критически важную задачу криптобезопасности — подтверждение авторства и целостности данных. В отличие от шифрования, где используется публичный ключ получателя, цифровая подпись создается приватным ключом отправителя и проверяется его публичным ключом.

Механизм создания цифровой подписи

Процесс подписания включает несколько этапов. Сначала из документа вычисляется хеш-функция (например, SHA-256), создающая уникальный «отпечаток» размером 256 бит независимо от размера исходного файла. Затем этот хеш шифруется приватным ключом отправителя — результат и есть цифровая подпись.

Получатель для проверки подписи расшифровывает ее публичным ключом отправителя, получая хеш документа. Параллельно он самостоятельно вычисляет хеш полученного документа. Если хеши совпадают, это гарантирует:

- Авторство — документ подписан владельцем соответствующего приватного ключа

- Целостность — документ не был изменен после подписания

- Неотказуемость — автор не может отрицать факт подписания

Применение цифровых подписей в Казахстане

В Казахстане цифровые подписи регулируются Законом «Об электронном документе и электронной цифровой подписи». Национальный удостоверяющий центр (НУЦ) выдает квалифицированные сертификаты, которые имеют юридическую силу, равную собственноручной подписи.

Согласно статистике Министерства цифрового развития РК, в 2024 году было выдано более 2,5 миллионов квалифицированных сертификатов ЭЦП, что на 40% больше по сравнению с 2023 годом.

Практическое применение в повседневной жизни казахстанцев

Большинство пользователей ежедневно сталкиваются с приватными и публичными ключами, даже не осознавая этого. Каждый раз, заходя на сайт с HTTPS, совершая онлайн-покупку или входя в мобильное приложение банка, вы используете асимметричное шифрование.

Банковские операции и финтех-сервисы

Все крупные банки Казахстана — Казкоммерцбанк, Евразийский банк, Банк ЦентрКредит — используют SSL/TLS сертификаты для защиты веб-банкинга. Когда вы видите замок в адресной строке браузера, это означает, что установлено зашифрованное соединение с использованием асимметричной криптографии.

Мобильные платежи через Kaspi.kz, Alipay Kazakhstan или другие финтех-решения также полагаются на криптографические ключи. При каждой транзакции создается уникальная цифровая подпись, подтверждающая авторизацию платежа.

Государственные электронные услуги

Портал eGov.kz использует многоуровневую систему безопасности на основе асимметричного шифрования:

- Аутентификация пользователя через ЭЦП или мобильную подпись

- Шифрование персональных данных при передаче между сервисами

- Цифровое подписание документов для юридической значимости

По данным на начало 2025 года, через eGov.kz ежемесячно обрабатывается более 15 миллионов запросов, каждый из которых защищен криптографическими методами.

Мессенджеры и социальные сети

WhatsApp, Telegram, Signal используют протокол end-to-end шифрования, где каждое устройство генерирует свою пару ключей. Сообщения шифруются публичным ключом получателя и могут быть расшифрованы только на его устройстве.

Блокчейн и криптовалюты: революция в управлении ключами

Блокчейн-технологии довели концепцию приватных и публичных ключей до логического завершения, сделав пользователя полностью ответственным за управление своими ключами. В отличие от традиционных систем, где ключи управляются центральными органами, блокчейн передает эту ответственность непосредственно владельцу.

Принципы работы криптовалютных кошельков

Каждый криптовалютный адрес — это хеш публичного ключа. Приватный ключ дает полный контроль над средствами, связанными с соответствующим адресом. Популярная фраза в криптосообществе «Not your keys, not your coins» подчеркивает критическую важность самостоятельного управления ключами.

Современные кошельки используют иерархически детерминированные (HD) схемы, где из одной seed-фразы (обычно 12 или 24 слова) можно сгенерировать практически бесконечное количество пар ключей. Это решает проблемы резервного копирования и управления множественными адресами.

Особенности правового регулирования в Казахстане

В Казахстане с 2020 года действует Закон «О регулировании цифровых технологий», определяющий правовой статус цифровых активов. Астанинский международный финансовый центр (AIFC) создал специальный регулятивный режим для криптовалютных операций.

| Аспект | Статус в РК | Особенности |

|---|---|---|

| Майнинг | Легален | Требуется регистрация крупных ферм |

| Торговля | Ограничено | Только через лицензированные площадки |

| Налогообложение | Регулируется | Доходы подлежат декларированию |

Угрозы безопасности и методы защиты приватных ключей

Компрометация приватного ключа равносильна полной потере контроля над защищаемыми им данными или активами. В отличие от традиционных паролей, которые можно изменить, приватные ключи в большинстве систем заменить невозможно без создания новой криптографической идентичности.

Основные векторы атак

Злоумышленники используют разнообразные методы для кражи приватных ключей. Фишинг остается самым распространенным способом — создание поддельных сайтов банков или криптовалютных сервисов для выманивания приватных данных. В 2024 году в Казахстане зафиксировано более 3000 случаев попыток фишинговых атак на банковские аккаунты.

Malware и кейлоггеры могут перехватывать приватные ключи при вводе или копировании. Особенно опасны специализированные криптовалютные трояны, которые подменяют адреса получателей в буфере обмена или крадут seed-фразы из памяти кошельков.

Social engineering включает обман пользователей для получения доступа к их аккаунтам или устройствам. Мошенники могут выдавать себя за службу поддержки банка или криптобиржи, запрашивая «для проверки» приватные ключи или seed-фразы.

Комплексная защита приватных ключей

Эффективная защита требует многоуровневого подхода. Аппаратные кошельки (Ledger, Trezor) считаются золотым стандартом для хранения криптовалютных ключей. Они никогда не передают приватный ключ на подключенное устройство — все операции подписания происходят внутри защищенного чипа.

Холодное хранение предполагает создание и хранение ключей на устройствах, никогда не подключавшихся к интернету. Это может быть специально подготовленный компьютер, бумажный кошелек или даже выгравированная на металле seed-фраза.

- Многофакторная аутентификация добавляет дополнительные уровни защиты

- Мультиподпись требует согласия нескольких сторон для проведения операций

- Регулярное обновление ПО закрывает уязвимости в криптографических библиотеках

- Использование VPN защищает от перехвата трафика в публичных сетях

Согласно исследованию Chainalysis, в 2024 году потери от кражи криптовалют составили $3.8 млрд, из которых 63% связаны с компрометацией приватных ключей пользователей.

Будущее криптографии: квантовые угрозы и пост-квантовые решения

Развитие квантовых вычислений создает серьезную угрозу для современной асимметричной криптографии. Алгоритм Шора, выполняемый на достаточно мощном квантовом компьютере, сможет эффективно решать задачи факторизации и дискретного логарифма, лежащие в основе RSA и ECC.

Временные рамки квантовой угрозы

По оценкам экспертов, криптографически значимые квантовые компьютеры появятся в период с 2030 по 2040 год. IBM планирует создать 100,000-кубитную машину к 2033 году, что может стать переломным моментом для классической криптографии.

Однако угроза не является немедленной. Для взлома 2048-битного RSA ключа потребуется квантовый компьютер с миллионами физических кубитов и временем работы несколько часов. Современные экспериментальные системы имеют сотни кубитов и работают лишь микросекунды.

Пост-квантовая криптография

В ответ на квантовую угрозу разрабатываются новые криптографические алгоритмы, устойчивые к атакам квантовых компьютеров. В 2024 году NIST (Национальный институт стандартов и технологий США) стандартизировал первые пост-квантовые алгоритмы:

- CRYSTALS-Kyber — для инкапсуляции ключей

- CRYSTALS-Dilithium — для цифровых подписей

- FALCON — компактные цифровые подписи

- SPHINCS+ — подписи на основе хеш-функций

Эти алгоритмы базируются на математических задачах, сложных даже для квантовых компьютеров: решетчатых задачах, кодах исправления ошибок и многомерных квадратных уравнениях.

| Алгоритм | Тип | Размер ключа | Область применения |

|---|---|---|---|

| RSA-2048 | Классический | 2048 бит | Текущие системы |

| CRYSTALS-Kyber | Пост-квантовый | 1184 байта | Обмен ключами |

| CRYSTALS-Dilithium | Пост-квантовый | 1952 байта | Цифровые подписи |

| FALCON | Пост-квантовый | 1793 байта | Компактные подписи |

Практические советы по безопасному управлению ключами

Эффективное управление криптографическими ключами требует соблюдения проверенных практик безопасности. Основной принцип — минимизация поверхности атаки при сохранении практичности использования системы.

Генерация криптографически стойких ключей

Качество случайности при генерации ключей критически важно для безопасности всей системы. Используйте только криптографически стойкие генераторы случайных чисел (CSPRNG). В операционных системах это /dev/random в Linux, CryptGenRandom в Windows или crypto.getRandomValues() в браузерах.

Избегайте генерации ключей на виртуальных машинах с недостаточной энтропией или на устройствах с известными уязвимостями в генераторах случайных чисел. Инцидент с кошельками Bitcoin, созданными на устройствах Android с дефектным PRNG в 2013 году, привел к краже тысяч биткоинов.

Схемы резервного копирования

Создавайте множественные резервные копии приватных ключей, используя принцип географического распределения. Храните копии в разных физических местах — домашний сейф, банковская ячейка, доверенные родственники в других городах.

Для критически важных ключей используйте схемы разделения секрета Шамира (Shamir’s Secret Sharing). Приватный ключ разбивается на N частей, и для восстановления требуется любые M частей (например, 3 из 5). Это защищает от потери отдельных копий и снижает риск компрометации.

- Шифруйте резервные копии симметричными алгоритмами с сильными паролями

- Используйте проверочные суммы для контроля целостности копий

- Периодически проверяйте возможность восстановления из резервных копий

- Документируйте процедуры для наследников или корпоративных преемников

Корпоративные политики управления ключами

Для организаций критически важно разработать формальные политики управления криптографическими ключами. Это включает жизненный цикл ключей от генерации до уничтожения, процедуры аудита и контроля доступа.

Согласно исследованию Ponemon Institute 2024, 67% утечек данных в корпоративном секторе связаны с неправильным управлением криптографическими ключами и сертификатами.

Интеграция с казахстанскими цифровыми сервисами

Цифровая трансформация Казахстана создает новые возможности для применения криптографических технологий. Стратегия «Цифровой Казахстан» предусматривает внедрение блокчейн-решений в государственном секторе и развитие цифровой экономики.

Проект цифрового тенге

Национальный банк Казахстана активно изучает возможность выпуска цифровой валюты центрального банка (CBDC). В отличие от традиционных криптовалют, цифровой тенге будет использовать централизованную модель управления ключами, где НБ РК контролирует эмиссию и основные параметры системы.

Однако пользовательские кошельки будут функционировать на принципах асимметричной криптографии. Каждый держатель цифрового тенге получит пару ключей для проведения транзакций, при этом приватные ключи останутся под полным контролем пользователя.

Блокчейн в государственных реестрах

Министерство цифрового развития РК реализует пилотные проекты по переводу государственных реестров на блокчейн-технологии. Уже функционируют системы:

- Реестр недвижимости — фиксация прав собственности в блокчейне

- Система электронного голосования — обеспечение прозрачности выборов

- Медицинские данные — безопасное хранение и обмен медицинскими записями

- Образовательные сертификаты — защита от подделки дипломов и сертификатов

Каждая из этих систем использует цифровые подписи для подтверждения подлинности записей и криптографическое хеширование для обеспечения целостности данных.

Часто задаваемые вопросы

Можно ли восстановить приватный ключ, если он утерян?

В большинстве случаев утерянный приватный ключ восстановить невозможно — это фундаментальная особенность асимметричной криптографии. Однако существует несколько исключений: если вы создавали резервные копии seed-фразы для HD-кошельков, использовали схемы разделения секрета или настроили многоподписные схемы с несколькими ключами. В корпоративных системах может существовать процедура восстановления через центры сертификации, но это требует предварительной настройки системы восстановления.

Насколько безопасно хранить приватные ключи в облачных сервисах?

Хранение незашифрованных приватных ключей в облачных сервисах крайне не рекомендуется. Облачные провайдеры могут подвергаться атакам, а их сотрудники потенциально имеют доступ к вашим данным. Если необходимо облачное хранение, обязательно шифруйте ключи сильным паролем перед загрузкой. Лучшая практика — использовать специализированные менеджеры паролей с end-to-end шифрованием, такие как 1Password или Bitwarden.

Чем отличается электронная подпись от цифровой подписи?

Термины часто используются взаимозаменяемо, но технически цифровая подпись — это криптографический механизм, основанный на асимметричном шифровании, а электронная подпись — более широкое понятие, включающее любые электронные средства подтверждения согласия (от простого чекбокса до биометрии). В Казахстане юридическую силу имеет именно электронная цифровая подпись (ЭЦП), которая использует криптографические методы и выдается аккредитованными центрами сертификации.

Могут ли квантовые компьютеры взломать мои криптовалютные кошельки уже сейчас?

Нет, современные квантовые компьютеры не представляют угрозы для криптовалют. Даже самые мощные экспериментальные системы, такие как 127-кубитный процессор IBM Eagle, не способны взламывать криптографические алгоритмы. Для угрозы Bitcoin потребуется квантовый компьютер с миллионами стабильных кубитов. По консервативным оценкам, такие системы появятся не раньше 2035-2040 годов, и к тому времени криптовалюты перейдут на пост-квантовые алгоритмы.

Как проверить, что сайт использует безопасное соединение?

Обращайте внимание на несколько индикаторов: URL должен начинаться с https://, в адресной строке браузера отображается значок замка, при клике на замок можно увидеть информацию о сертификате. Современные браузеры также предупреждают о небезопасных соединениях. Для критически важных операций проверяйте срок действия SSL-сертификата и название организации, его выдавшей. Избегайте ввода чувствительных данных на сайтах с самоподписанными или просроченными сертификатами.

Стоит ли доверять биометрической аутентификации для защиты ключей?

Биометрия удобна для повседневного использования, но имеет ограничения для защиты критически важных ключей. Отпечатки пальцев и данные лица можно подделать, к тому же биометрические данные невозможно изменить при компрометации. Используйте биометрию как дополнительный фактор, но не как единственную защиту приватных ключей. Комбинация биометрии с PIN-кодом или паролем обеспечивает оптимальный баланс безопасности и удобства.

Заключение

Приватные и публичные ключи составляют фундамент современной цифровой безопасности, от банковских операций до государственных услуг и криптовалютных транзакций. В условиях активной цифровизации Казахстана понимание принципов асимметричной криптографии становится не просто техническими знанием, а жизненно необходимым навыком для каждого гражданина.

Технология, изобретенная полвека назад, продолжает эволюционировать. Появление квантовых угроз стимулирует разработку пост-квантовых алгоритмов, блокчейн расширяет применение криптографии в децентрализованных системах, а государственные программы цифровизации создают новые возможности для применения этих технологий в повседневной жизни.

Ключ к безопасному использованию криптографии — понимание того, что технология лишь инструмент. Его эффективность полностью зависит от правильного применения: качественной генерации ключей, надежного хранения, регулярного обновления систем и следования проверенным практикам безопасности.

По мере развития цифровой экономики Казахстана роль криптографической грамотности будет только возрастать. Инвестирование времени в изучение основ криптобезопасности сегодня — это инвестиция в вашу цифровую безопасность завтра. Начните с малого: проверьте настройки безопасности своих аккаунтов, создайте резервные копии важных данных и изучите возможности двухфакторной аутентификации. Ваша цифровая безопасность в ваших руках — точнее, в ваших ключах.